“Chiunque, come l’NSA, può avere accesso al mio iPhone anche quando è spento?”

“Si, è assolutamente possibile.”

Era il 2014 quando Edward Snowden rispondeva così al giornalista NBC Brian Williams. L’hacker americano non offrì ulteriori dettagli tecnici sulla faccenda, ma vari gruppi hacker risposerò che, sì, era fattibile.

Tutto può essere un’illusione. Un malware può far sembrare spento lo smartphone. Il tuo cellulare inizia a fare il finto morto, ma microfono, fotocamera, rete dati sono attivi. La domanda successiva, scettica, fatta ai tempi fu “come ci finisce il malware sul mio cellulare?”. Ci sono vari metodi, il primo, più comune, è sfruttare un bug. Qualche anno fa questo sistema fu usato per eseguire il jailbreak tramite una normale pagina web. Un’imperfezione del sistema permette di eseguire codice arbitrariamente. Così un malware può far sì che il tuo cellulare faccia finta di essere spento.

Il secondo, è che il dispositivo venga modificato prima di arrivare sugli scaffali. In un documento top secret, nel primo leak di Snowden al giornalista Glenn Greenwald, la NSA parla di router Cisco intercettati prima di arrivare a destinazione: gli scatoli venivano aperti, sui router caricato un firmware con un trojan per poi venire re-inscatolati e reimmessi nel processo logistico. C’è pure una foto che documenta l’operazione.

Tre anni dopo aver chiesto ai giornalisti di mettere i loro cellulari nel frigo in quella fatidica settimana passata al Mira Hotel di Hong Kong, Snowden torna sulla questione delle intercettazioni da smartphone. Questa volta non c’è bisogno di un minibar.

Snowden con il giornalista Glenn Greenwald, durante le riprese di Citizen Four, documentario vincitore del premio Oscar 2015.

Assieme all’hardware-hacker Andrew “Bunnie” Huang, Snowden ha presentato – al MIT Media Lab – il progetto di una custodia per iPhone in grado di monitorare in tempo reale le onde radio in uscita dal dispositivo.

Why I'm modding the iPhone 6 with @snowden. Thursday 9am Boston time via livestream: https://t.co/Y9HtImXy4d #forbiddenML

— bunnie (@bunniestudios) July 20, 2016

“Un buon giornalista nel posto giusto, al momento giusto, può cambiare la storia”.

La voce di Snowden gracchia attraverso il live streaming al MIT. “Questo ha fatto di loro un bersaglio: gli strumenti che usano per lavoro possono essere usati contro di loro. Sono in Siria, in Iraq, dove i governi possono usare exploit per hackerare i loro cellulari.”

Il rendering del case per iPhone 6 progettato da Huang e Snowden.

La soluzione proposta da Huang e Snowden in un lungo documento si basa sul concetto che un cellulare può essere facilmente compromesso. Mentre l’interfaccia non mostra alcun segno di compromissione, l’apparecchio potrebbe essere comunque sotto sorveglianza. Il modo migliore per avere uno quadro realistico è quello di analizzare, dall’esterno, le onde radio che il cellulare emette attraverso un secondo hardware indipendente, dotato di una CPU propria.

La proposta è quella di infilare questo hardware dentro una custodia, direttamente collegata allo smartphone. L’introspection engine, appunto.

L’introspection engine sarà dotato anche di un piccolo schermo che informa l’utente sullo status radio. Sarà possibile impostare un allarme sonoro in certe condizioni e schiacciare il kill switch. Per motivi tecnici, il punto di aggancio sarà lo slot per la SIM card: quest’ultima andrà riposizionata nel case.

Tutto questo è solo un progetto su carta. Ci aspettiamo che nei prossimi mesi qualcosa si muova per la sua effettiva produzione.

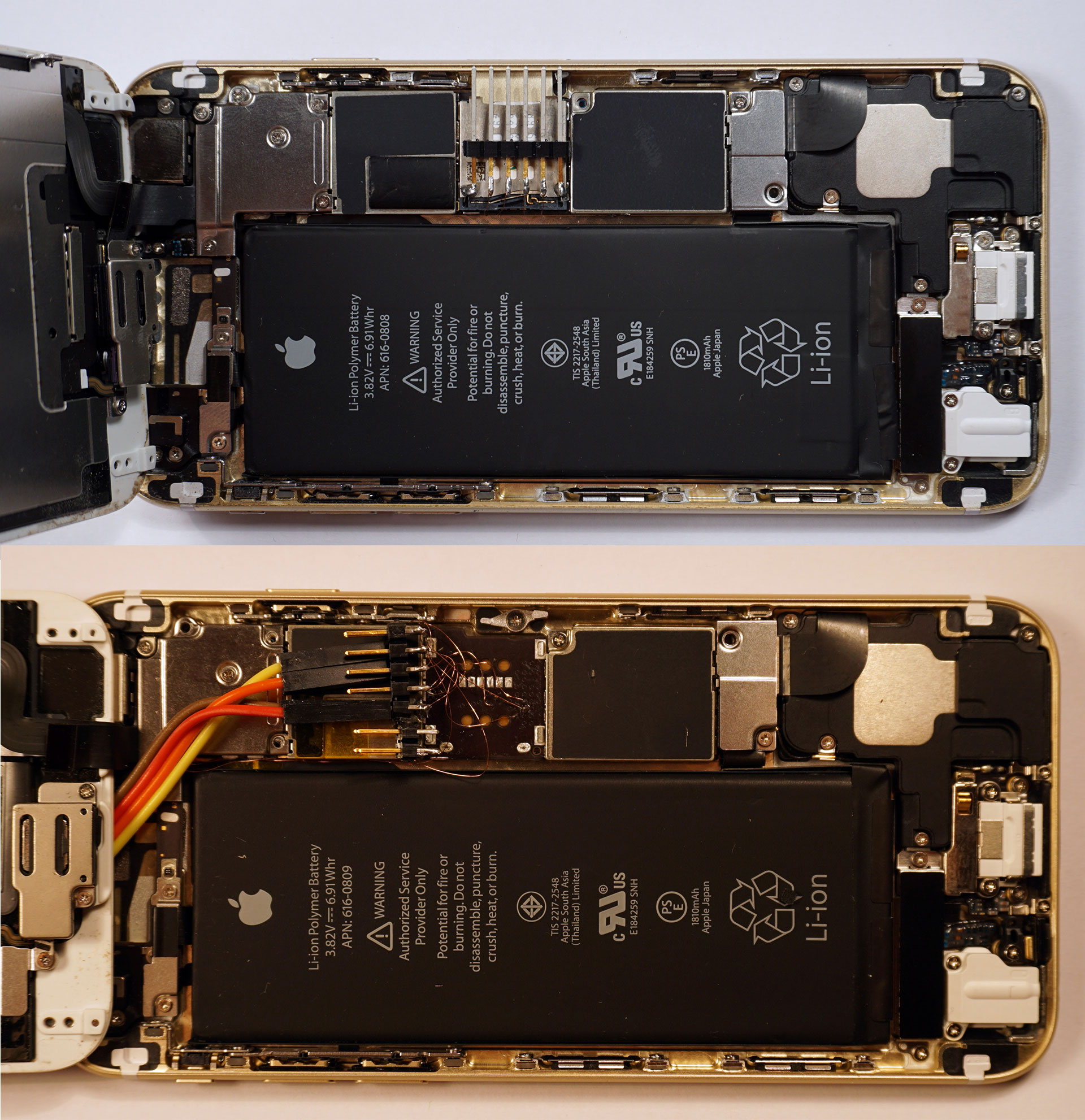

Tutto parte dagli schemi dell’iPhone 6, facilmente reperiti a Shenzen in China, dove vengono assemblati e riparati per conto di Apple.

Il lavoro di analisi delle onde radio è stato eseguito sul comparto cellulare (voce e dati), wifi, bluetooth, gps e nfc. Volutamente sono stati analizzati solo i sistemi che possono comunicare direttamente la posizione dell’utente. La fotocamera può essere oscurata direttamente, ad esempio con del nastro adesivo.

I punti di contatto (in alto) usati come test. La connessione alla SIM (in basso)

L’approccio è stato molto lineare: la stessa Apple mette dei punti di contatto sulla scheda madre di iPhone, utili al debug in fabbrica al momento del test di assemblaggio. Una volta collegati ad un apparecchio di misurazione, si può constatare quando e come emettono onde radio.

Ogni tipo di connessione è stato analizzato singolarmente e i risultati documentati: si è saputo, ad esempio, che il bluetooth è relativamente semplice da ascoltare, il Wifi può essere mandato in crash, e l’NFC (che viene usato solo per Apple Pay) diventa molto meno sensibile se si stacca la sua antenna.

Il modo più semplice, attuabile subito, è mettere lo smartphone in modalità di ripristino (DFU), consigliato dallo stesso Snowden.

Seguite la procedura fino al punto 2 per entrare in DFU. Tenete premuti home+power per uscirne.

La storia di Kevin Mitnick, l’hacker più famoso del mondo

La storia di Kevin Mitnick, l’hacker più famoso del mondo

La vita segreta degli studenti che minano Bitcoin

La vita segreta degli studenti che minano Bitcoin

I messaggi segreti fra Trump Jr e WikiLeaks

I messaggi segreti fra Trump Jr e WikiLeaks