Quando fu arrestato dall’FBI nel 1995, Kevin Mitnick era l’hacker più ricercato d’America, considerato responsabile di innumerevoli attacchi informatici e danni complessivi per circa 300 milioni di dollari a carico di grandi compagnie come Apple, Digital Equipment Corp., MCI, Motorola, Netcom, Sun Microsystem. Una caccia all’uomo durata anni che si è conclusa anche grazie all’intervento di un altro hacker, Tsutomu Shimomura, che lavorava al servizio dell’FBI e ingaggiò una vera crociata contro Kevin Mitnick. Oggi Kevin continua legalmente le sue avventure di hacking, come esperto di sicurezza informatica. Abbiamo ricostruito la sua storia.

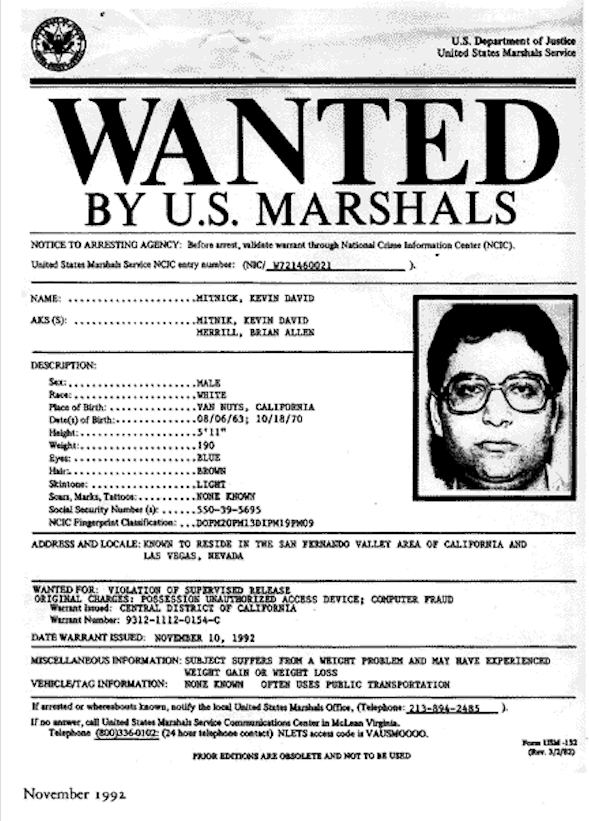

Kevin David Mitnick, alias “El Condor”, nacque il 6 agosto 1963 a Van Nuys, una piccola città a sud della California. Non ebbe un’infanzia facile: i suoi genitori divorziarono e l’ambiente in cui crebbe rappresentò una delle cause che lo portarono ad isolarsi. Proprio in quel periodo – gli anni ’70 – fu sedotto dalla magia dell’informatica; in particolare, dal potere che derivava dal gestire (e hackerare) le reti telefoniche. Infatti, anche se Kevin Mitnick è stato definito un hacker, un cracker, etc., il fatto è che, in sostanza, Mitnick è sempre stato un phreaker, ma il phreaker migliore della storia.

Fin da piccolo era affascinato dai sistemi di comunicazione elettronica. Nell’adolescenza Mitnick era già un fenomeno, a 16 anni infatti, compì la sua prima intrusione: fece saltare il sistema di gestione della sicurezza della sua scuola; tuttavia, in pieno spirito hacker, non ne approfittò per per modificare i voti, ma “solo per guardare”.

Da quel momento inizia la sua carriera da criminale. La data precisa è il 1981. Kevin e due amici irruppero negli uffici della compagnia Cosmos (Computer System for Mainframe Operations), che era un database utilizzato dalla maggior parte delle compagnie telefoniche americane. Una volta lì, ottennero l’elenco delle password, la combinazione delle porte di diversi rami e i manuali del sistema COSMOS, tra le altre cose. In tutto, il furto di Mitnick e dei suoi amici aveva un valore equivalente a 170mila dollari.

Kevin Mitnick si muoveva nei sistemi informatici e nascondeva le chiamate effettuate, si rendeva irrintracciabile e conosceva alla perfezione tutti i varchi da cui entrare indisturbato. Se per caso Mitnick incontrava un sistema realmente a prova di bomba, ricorreva a trucchi elementari che però funzionavano: telefonava facendo finta di essere un responsabile di qualcosa, chiedendo password, documenti riservati e tutto ciò che poteva tornargli utile. Molti ci cadevano e gli inviavano il materiale. Insomma, era un vero maestro di social engineering.

Ad un certo punto aveva il controllo dell’intera rete della Pacific Bell.

Facendo un’attenta ricerca, imparando il gergo dei dipendenti e impersonando il personale della compagnia telefonica, era in grado di ottenere codici e numeri telefonici top-secret che gli permettevano di alterare linee telefoniche, accedere a numeri di telefono non in elenco ed effettuare chiamate interurbane gratuite. Incaricava i dipendenti di effettuare o interrompere le intercettazioni telefoniche. Ad un certo punto aveva il controllo dell’intera rete della Pacific Bell.

Kevin Mitnick disse a questo proposito: Una delle cose che ho fatto per far credere alla persona al telefono che io ero un dipendente autorizzato della compagnia telefonica, è usare la pubblicità di Pacific Telephone, quella che parte quando si è in attesa. Ho registrato questi annunci e ho creato un nastro in loop. Quindi, ogni volta che chiamavo l’ufficio interno della compagnia telefonica, trovavo un modo per dire “oh, ho un’altra chiamata, lascia che ti metta in attesa.” Lasciavo che sentissero le loro stesse pubblicità, così subliminalmente si creava quella fiducia che faceva credere che io fossi realmente uno dei membri del gruppo. Una volta che fai parte del “gruppo”, ottieni cooperazione. Ottieni conformità.

Le grandi compagnie cominciarono a cadere una dopo l’altra sotto gli attacchi di Mitnick: Apple, Digital Equipment Corp., MCI, Motorola, Netcom, Sun Microsystem. Anche i computer navali e quelli del dipartimento della motorizzazione della California non resistettero alle sue intrusioni.

Le pubblicazioni indipendenti su internet cominciarono a seguire le sue vicende e più aumentava l’interesse più iniziavano ad occuparsi di lui anche i media tradizionali.

Così avvenne che un manager di una compagnia telefonica notò delle stranezze che riguardavano certi numeri di telefono e ne mise a conoscenza la polizia locale che iniziò a indagare. Fu allora che la fidanzata di uno dei suoi amici, intimidita da ciò che sarebbe potuto accadere, li tradì e Mitnick fu condannato da un tribunale per i minorenni a tre mesi di carcere e un anno in libertà vigilata, perché era ancora minorenne. Quella fu la sua prima volta in prigione, ma non l’ultima.

Una delle storie curiose relative a questo periodo della vita di Mitnick ha a che fare con l’ufficiale responsabile del suo caso. Dopo tre mesi di carcere, Mitnick decise di fargli una sorpresa: l’agente scoprì che il suo telefono era stato hackerato e tutti i dati erano stati cancellati. Da qui in poi, gli eventi avvennero con una velocità inquietante.

Si dice che Mitnick abbia adottato il suo soprannome – Condor – dopo aver visto il film interpretato da Robert Redford I tre giorni del Condor perché in qualche modo si identificava con il protagonista. Redford interpreta un agente della CIA che viene coinvolto in un torbido affare. Il suo nome in codice è Condor e il protagonista sfrutta la sua esperienza per manipolare il sistema telefonico ed evitare la cattura.

Nel 1987 Mitnick sembrò cambiare vita e iniziò a vivere con una giovane donna che frequentava corsi di informatica con lui in una scuola locale. Dopo un po’, però, la sua ossessione emerse di nuovo quando cominciò ad usare numeri di carte di credito illegali che portarono la polizia all’appartamento che divideva con la sua ragazza, nel villaggio di Thousand Oaks, in California. Mitnick fu accusato di aver rubato il software Microcorp Systems, una piccola società di software californiana, e quello stesso dicembre fu condannato a tre anni di libertà vigilata.

Dopo questo Mitnick fece domanda per un posto di lavoro presso la Security Pacific Bank, come responsabile della sicurezza della rete della banca, ma fu respinto proprio a causa della sua fedina penale. La reazione di Mitnick fu quella di falsificare un bilancio della banca in cui c’erano perdite per 400 milioni di dollari e diffonderlo in rete. Tuttavia, l’azione fu stoppata in tempo.

Quello stesso anno cominciò la prima vicenda che lo rese famoso. Dal 1987 al 1988, Kevin e il suo amico Lenny Di Cicco, entrarono ripetutamente in un laboratorio di ricerca a Palo Alto. Mitnick era ossessionato dall’ottenere una copia del prototipo del nuovo sistema operativo chiamato VMS security e stava cercando di ottenere l’accesso alla rete aziendale, nota come Easynet. Così per diverse notti e con insistenza, Mitnick e DiCicco lanciavano i loro attacchi da una piccola azienda californiana (Calabasas), dove DiCicco lavorava come tecnico. Sebbene la compagnia avesse scoperto gli attacchi quasi immediatamente, non sapeva da dove provenissero. In effetti, nemmeno l’FBI poteva fare affidamento sui dati ottenuti dalle compagnie telefoniche perché Mitnick alterava il programma del gestore telefonico per tracciare l’origine delle chiamate e deviava la traccia della chiamata verso altri luoghi. In un’occasione, l’FBI, credendo di aver trovato Mitnick, irruppe in una casa qualunque sorprendendo i poveri malcapitati mentre guardavano la televisione.

Tuttavia, le autorità erano già sulla pista di Mitnick che, spaventato dalla possibilità di essere catturato, tradì il suo compagno e cercò di mettere i federali sulle tracce di DiCicco, facendo chiamate anonime al suo responsabile. Accortosi del tradimento di Mitnick, DiCicco alla fine confessò tutto al suo capo che avvertì la DEC (Digital Equiment Corporation) e l’FBI. Ben presto, un team di agenti del dipartimento di sicurezza delle comunicazioni telefoniche, riuscì a catturarlo. Era il 1988.

Kevin fu accusato di frode informatica e possesso illegale di codici di accesso: era la quinta volta che Mitnick era stato arrestato per un caso di criminalità informatica e il caso attirò l’attenzione di tutta la nazione, grazie a un’insolita tattica di difesa. La difesa, infatti, richiese un anno di carcere e sei mesi in un programma di riabilitazione per curare la sua dipendenza dai computer. Era una strana tattica, ma un tribunale federale, dopo aver esitato, pensò che c’era una sorta di relazione psicologica tra l’ossessione di Mitnick ad entrare nei sistemi informatici e la dipendenza da droghe o da slot e gli fu dato l’ok. Dopo il periodo carcerario e il periodo con gli psicologi, dove gli era vietato avvicinarsi a un computer o a un telefono (in quel periodo Kevin perse 45 chili), Mitnick andò a Las Vegas e trovò un lavoro come programmatore di computer in una società di mailing.

Nel 1992, Mitnick si trasferì nell’area di San Fernando Valley dopo che il suo fratellastro morì per un’apparente overdose di eroina. Lì lavorò brevemente nelle costruzioni, che lasciò dopo aver trovato un lavoro attraverso un amico di suo padre, alla Tel Tec Detective Agency. Non appena iniziò a lavorare, qualcuno fu scoperto ad utilizzare i dati dell’agenzia commerciale di base del sistema e questo mobilitò nuovamente l’FBI.

A settembre perquisirono il suo appartamento e la casa e posto di lavoro di un altro membro dei suoi gruppi di phreakers. Due mesi dopo, un tribunale federale ordinò l’arresto di Mitnick per aver violato i termini della sua libertà sanciti nel 1989. Quando andarono ad arrestarlo, Mitnick era scomparso senza lasciare traccia: era diventato un hacker fuggiasco.

Una delle teorie prese in considerazione riflettendo sull’eco che Mitnick aveva nella società e tra gli hacker, era che la sicurezza informatica in quel momento era terra di nessuno; il computer si era appena diffuso e l’alfabetizzazione informatica di utenti e tecnici era bassissima.

la sicurezza informatica in quel momento era terra di nessuno

Nel 1991 avviene la famosa resa dei conti con il reporter del New York Times, John Markoff, che scrisse 88 articoli su business e tecnologia. Nello stesso anno ricevette il premio dalla Software Publishers Association per aver prestato il miglior contributo alla materia. Kevin ha sempre insistito sul fatto che Markoff lo avesse chiamato a collaborare a un libro che stava scrivendo su di lui; Mitnick rifiutò e Markoff pubblicò il suo lavoro dipingendo Mitnick come un vero criminale informatico.

Secondo Mitnick, “tutto è iniziato con una serie di articoli di John Markoff sulla copertina del New York Times, pieni di false accuse e diffamatori, che in seguito sono stati smentiti dalle autorità. Markoff ce l’ha fatta perché mi sono rifiutato di collaborare nel suo libro e creare il mito di Kevin Mitnick, per trasformare Takedown [il suo libro] in un bestseller“. Dopo che la caccia da parte delle autorità era iniziata, Mitnick sfuggì affermando che “Le autorità hanno colto l’opportunità di fare di me il capro espiatorio di tutti gli hacker della terra e di auto-giustificare, con improbabile esagerazione, il danno che potrei mai causare“.

Nel 1993, realizzando di essere indagato per presunte irruzioni a Pacific Bell, Kevin iniziò a intercettare gli agenti sul suo caso. Ascoltava abitualmente le conversazioni e realizzò un primordiale sistema di allarme che lo avvisava in caso di incursioni imminenti. Quando arrivarono al suo appartamento, completamente privo di prove, gli agenti scoprirono che Kevin aveva lasciato un pensierino per loro: una scatola di ciambelle con un’etichetta con su scritto “FBI Donuts”.

Nel 1994, con il boom della telefonia mobile, Mitnick aveva finalmente a disposizione il suo ideale: un sistema che non può essere localizzato perché si può muovere da un luogo all’altro. Ma aveva bisogno di usare una serie di programmi che gli permettessero di muoversi con la stessa facilità con cui aveva fatto prima (tramite la rete telefonica).

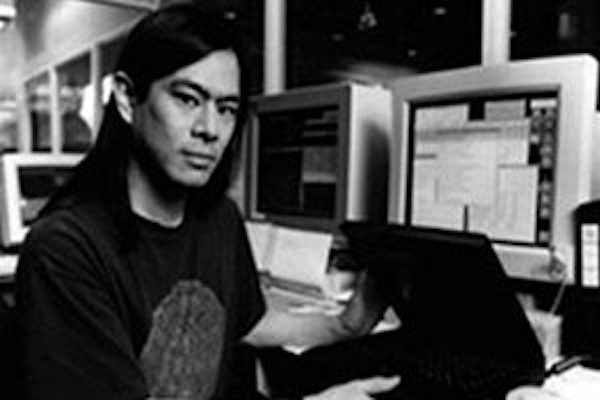

A questo punto della storia entra in gioco Tsutomu Shimomura.

Il giorno di Natale del 1994 Kevin Mitnick entra in un computer del sito toad.com dal quale ne verifica un altro: quello di Tsutomu Shimomura. In pochi minuti riesce ad entrare grazie alla tecnica di IP spoofing e a copiare i file che gli interessano.

Tsutomu Shimomura torna al suo computer e si accorge che è stato violato. In poco tempo tappa le falle aperte da Mitnick e si mette sulle sue tracce. Shimomura è un informatico giapponese, che collabora con l’Fbi e ha un’esperienza notevole nella sicurezza informatica.

Era considerato un whitehats, ovvero un hacker al servizio del bene, che una volta scoperta una vulnerabilità la comunicava della polizia o dell’entità competente piuttosto che condividerla con altri hacker sul web. Dopo aver subìto l’attacco da parte di Kevin Mitnick, si lanciò in una sorta di crociata personale contro il superhacker e dichiarò che non si sarebbe mai fermato finché non fosse riuscito a “intrappolare lo stupido americano”.

Mitnick si connetteva usando un modem cellulare per impedire l’identificazione del luogo da cui chiamava. Così fece per depositare i file rubati a Shimomura su un account della comunità virtuale The Well, un ISP della California. La sua intrusione fu scoperta e contribuì alla sua localizzazione che avvenne dopo circa due settimane: l’FBI e Shimomura riuscirono a capire che le chiamate provenivano da Raleigh (California).

L’FBI utilizzò un radar per localizzare l’hacker e allo scoccare della mezzanotte del 15 febbraio iniziò la ricerca dell’origine del segnale. Poche ore dopo fu localizzato provenire da un complesso residenziale.

Shimomura e l’FBI avevano pianificato la cattura di Kevin per il giorno successivo (il 16 febbraio) perché l’informatico giapponese aveva l’ordine di fare il backup di tutto il materiale in possesso di Mitnick e poi procedere alla sua cancellazione, una volta catturato.

Ma gli eventi precipitarono e l’FBI, abituato a compiere azioni rapide e sospettando che Mitnick potesse essere armato, annunciò la sua presenza alla porta dell’appartamento di Mitnick. Kevin David Mitnick aprì la porta e fu arrestato. Era il 15 febbraio 1995.

Ma Shimomura aveva ancora una sorpresa che lo aspettava quel giorno. Al suo ritorno a casa si accorse di aver ricevuto diversi messaggi in segreteria: erano messaggi lasciati da Mitnick; messaggi che aveva ricevuto diverse ore dopo la cattura. Come queste chiamate siano state fatte rimane ancora un mistero che fa parte dell’incredibile storia di questo hacker.

Kevin Mitnick fu accusato di furto di software, frode telematica, danni ai computer della University of Southern California, furto di file e intercettazione di e-mail. Tra le aziende interessate c’erano Nokia, Fujitsu, NEC, Novell, Sun Microsystems, Motorola, Apple, etc. Queste compagnie dichiarano danni complessivi per circa 300 milioni di dollari, ma Mitnick non aveva mai guadagnato nulla dalle sue scorribande, così come non aveva mai venduto file o informazioni da lui rubate.

Si dichiarò non colpevole ma fu condannato a 5 anni di carcere senza cauzione. Migliaia di hacker appassionati della storia del Condor si sollevarono e iniziarono la campagna Free Kevin, con il contributo dall’amico di Kevin, Steve Wozniak (il co-fondatore di Apple, che insieme a Steve Jobs, era stato un leggendario Phreaker). Per il movimento Free Kevin, furono hackerati siti web come quelli dell’Unicef, New York Times, Fox TV e così via.

Fu giudicato colpevole in via definitiva nel marzo 1999 dopo 36 mesi di carcere di cui 8 in isolamento. Dopo un altro anno fu rilasciato con la condizione di non toccare computer, cellulari, modem e qualsiasi altra macchina con la capacità di connettersi ad internet, durante i tre anni successivi alla sua scarcerazione.

Nonostante i difficili anni in carcere, Mitnick non perse tempo. Creò la sua azienda, Defensive Thinking, una società di consulenza sulla sicurezza informatica e iniziò a scrivere un libro sulla sua storia. Anche se secondo la sentenza del tribunale gli era vietato ottenere benefici economici da essa fino al 2010, il 4 ottobre 2002 fu pubblicato The Art of Deception, che descrive tecniche di manipolazione e persuasione attraverso le quali è possibile ottenere informazioni, come impersonando un’altra persona, ad esempio. Dichiarò che il libro aveva uno scopo educativo. “Alcune tecniche e trucchi li ho usati contro alcune società, ma tutte le storie del libro sono fittizie“, disse.

Verso la fine del 2003, Kevin annunciò il suo secondo libro, The Art of Intrusion. L’annuncio fu fatto in un modo molto particolare, poiché Kevin indisse una specie di concorso tra gli hacker: era alla ricerca di storie di intrusioni che potessero essere provate dai loro protagonisti. Agli hacker selezionati prometteva, oltre all’anonimato ovviamente, una copia del primo libro di Mitnick, una copia del secondo, entrambi firmati dall’autore, e la possibilità di ottenere il premio per la migliore intrusione, del valore di 500.000 dollari.

Intanto John Markoff insieme a Shimomura scrisse un nuovo libro dal titolo un po’ pretestuoso, Takedown: The Pursuit and Capture of America’s Most Wanted Computer Outlaw — By The Man Who Did It (L’inseguimento e la cattura del più ricercato fuorilegge del computer — Raccontata dall’uomo che l’ha compiuta).

Mitnick ha anche partecipato ad alcune serie televisive: è apparso in Alias, ad esempio, mentre utilizza un computer della CIA e ha prodotto un programma radiofonico in cui ha venduto alcuni dei suoi aggeggi (un Toshiba Satellite 1960CS e un Toshiba T4400SX). Sono stati fatti film sulla sua vita come Takedown nel 2000, meglio noto come Hackers 2.

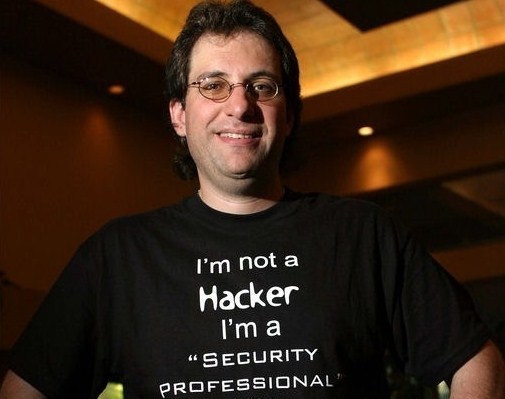

Oggi Mitnick è un consulente di sicurezza ed è spesso impegnato in conferenze sulla sicurezza, ingegneria sociale, etc. Ha un biglietto da visita molto cool, che è un set di chiavi a scatto in acciaio inossidabile. La cosa strana è che l’hacker più famoso della storia, lo possiamo tranquillamente seguire su Twitter.

Kevin Mitnick: “Quando l’FBI, la polizia e i servizi segreti mi stavano inseguendo, è stata un’avventura, una specie di enorme gioco del gatto col topo e non ho mai voluto giocare come se dovessi aver paura, guardandomi le spalle, perché quella non era la vita che volevo vivere. Quindi, in pratica, ero molto attento e riuscivo a vivere normalmente.

Ho lavorato in uno dei migliori studi legali di Denver, in Colorado, per oltre un anno. Ho lavorato in un ospedale a Seattle. Quindi mi sentivo molto a mio agio e credevo che non sarei stato scoperto ed ero così abituato a fingere che quando andavo nei supermercati, ad esempio, se qualcuno avesse detto “Ehi, Kevin!” non mi sarei nemmeno girato. L’avrei ascoltato coscientemente, ma mi ero allenato sul fatto che se qualcuno mi avesse chiamato con il mio vero nome, non mi sarei voltato.

Perché ho scelto l’identità di Eric Weiss? Perché questo è il nome del mio idolo, il mio mago preferito in tutto il mondo, Harry Houdini, quindi ho pensato che avrei dimostrato senso dell’umorismo creando una nuova identità nel nome di Eric Weiss.

Molto più tardi ho saputo che l’FBI non aveva senso dell’umorismo, ma questa è un’altra storia.”

Ecco alcune fonti per approfondimenti:

In Lo and Behold – Internet: il futuro è oggi, Werner Herzog riflette sull’impatto della tecnologia sulla vita umana ed ospita tra gli altri, Kevin Mitnick. Il documentario è disponibile su Netflix

Tra i libri scritti dallo stesso Kevin Mitnick, vi suggeriamo L’arte dell’inganno, Ghost in the Wires e The Art of Intrusion

E a chi non l’avesse ancora visto, consigliamo di vedere Takedown, basato proprio sul libro che racconta la cattura di Kevin Mitnick

In questa intervista recente, invece, ascoltiamo Mitnick parlare di hacking e cybersecurity.

La vita segreta degli studenti che minano Bitcoin

La vita segreta degli studenti che minano Bitcoin

I messaggi segreti fra Trump Jr e WikiLeaks

I messaggi segreti fra Trump Jr e WikiLeaks

iPod nano, grazie e a risentirci

iPod nano, grazie e a risentirci